דו״ח סייבר שבועי

30.1.2022-3.2.2022

עיקרי הדברים

-

המתיחות בין אוקראינה לרוסיה: נאט״ו מצטרף לאזהרה מפני מתקפות סייבר רוסיות. אוקראינה מבקשת סיוע ישראלי גם בתחום הגנת הסייבר.

-

משחקי החורף בבייג׳ינג: ה-FBI מוציא אזהרה לספורטאים שלא לקחת עמם את מכשיריהם הסלולריים לסין. חברת Recorded Future סוקרת את איומי תקיפות הסייבר לקראת האירועים האולימפיים.

-

גרמניה: שתי ספקיות דלק נפגעו במתקפת סייבר. שיבושים באספקת הדלק במדינה.

-

לשכת עורכי הדין מפרסמת החלטה בנושא אבטחת מידע במשרדי עורכי דין. בין היתר תידרש היערכות לאירוע סייבר בתחום הפרטיות שהסבירות להתרחשותו גבוהה.

-

אנו ממליצים לעדכן את המוצרים הבאים: פלטפורמת Samba (קריטי); המוצר Google Play (קריטי); דפדפן ה-Google Chrome (בינוני).

תוכן עניינים

הציטוט השבועי

איפה אפשר לקרוא את הדוחות

התקפות ואיומים

עדכוני אבטחה ל-Samba נותנים מענה לחולשות ברמת חומרה קריטית וגבוהה

עדכון גרסה ל-Google Play נועד להעלות את רמת האבטחה והתיעוד בפלטפורמה

עשרות חולשות ב-UEFI חושפות לתקיפות מיליוני מחשבים ברחבי העולם

עדכון אבטחה ל-Google Chrome נותן מענה לחולשות ברמות חומרה שונות

התקפות ואיומים

חברת אבטחת המידע Proofpoint מדווחת על קמפיין OAuth לגניבת זהויות על ידי ניצול מנגנון המצוי ב-Microsoft 365

קבוצת תקיפה צפון קוריאנית מפיצה נוזקה באמצעות Windows Update

האקרים משתמשים במדיניות ה-BYOD של Azure AD לביצוע מתקפת פישינג רוחבית

80 מיליון דולר נגנבו מחברת קריפטו תוך ניצול חולשת אבטחה

277,000 נתבים חשופים לנוזקת Eternal Silence המשמשת לביצוע תקיפות

קמפיין הנדסה חברתית ענק פוגע בלקוחות בנקים במספר מדינות

Kaspersky מתריעה מפני מתקפות אפשריות בתחום המכשירים הלבישים

קבוצת התקיפה שעמדה מאחורי הפריצה ל-SolarWinds המשיכה לפעול ״מתחת לרדאר״ במשך שנים באמצעות נוזקות חדשות

ה-FBI מתריע מפני הונאות בפלטפורמות לחיפוש עבודה; אלפי דולרים נגנבים ממועמדים

השבוע בכופרה

קבוצת הכופרה LockBit מפרסמת קבצים של משרד המשפטים הצרפתי

Conti מכה שוב: יצרנית החטיפים הבריטית KP Snacks חוותה מתקפת כופרה

חשד: ספקית מרכזית של רכיבים אלקטרוניים ל-Apple ול-Tesla הותקפה על ידי קבוצת Conti

אלפי התקני NAS של QNAP נדבקו בכופרת Deadbolt; החברה והמשתמשים נסחטים

מאמר חדש חושף את שיטות העבודה של קבוצת התקיפה TrickBot ואת תכניותיה להרחבת פעילותה

סייבר בישראל

קבוצת התקיפה Moses Staff טוענת פרצה לחברת ״רפאל״

מתקפת סייבר איראנית פוגעת בפעילות חברת ״גולד בונד״ בנמל אשדוד

קבוצת ישראכרט: מתחזים אלינו, אל תלחצו על הקישור!

עמדות איסוף של חברת e-post נפרצו ושידרו מסר אנטי-ישראלי

סייבר בעולם

המתיחות בין אוקראינה לרוסיה: נאט״ו מצטרף לאזהרה מפני מתקפות סייבר רוסיות

בריטניה: ה-NCSC מפציר בארגונים מקומיים לחזק את הגנות הסייבר שלהם נוכח המתיחות באוקראינה ובסביבתה

נפרץ ערוץ התקשורת של רשות השידור האיראני IRIB

חברת Recorded Future סוקרת את משטח התקיפה בסין לקראת משחקי החורף האולימפיים בבייג׳ינג

סכנה חדשה לפרטיות גולשים: חוקרים עוקבים אחר שימושים באינטרנט באמצעות טביעת אצבע המבוססת על יחידת עיבוד גרפי

חוקרים מקוריאה הדרומית פיתחו מפתחות מאובטחים לאימות חזק המבוסס על סיבי משי

Apple משלמת מענק זיהוי חולשה על סך 100 אלף דולר לחוקר יחיד

קבוצת התקיפה Shuckworm ממשיכה בריגול אחר ארגונים אוקראיניים

גרמניה: שתי ספקיות דלק ונפט נפגעו במתקפת סייבר; שיבושים באספקת הדלק בגרמניה

קבוצת הכופרה LockBit מפרסמת קבצים של משרד המשפטים הצרפתי

Conti מכה שוב: יצרנית החטיפים הבריטית KP Snacks חוותה מתקפת כופרה

חשופים בצריח: המעבר המהיר לעבודה מרחוק הותיר ארגונים פגיעים

סייבר ופרטיות - רגולציה ותקינה

כיצד למנות ממונה להגנת הפרטיות בארגון ישראלי? הרשות להגנת הפרטיות מפרסם את המלצותיה

הבית הלבן מרחיב את שיתוף הפעולה של הממשל האמריקאי עם מגזר אספקת המים להגברת רמת הגנת הסייבר במגזר

רשות ניירות ערך מגבירה את הפיקוח על סיכוני סייבר

לשכת עורכי הדין בישראל: האחריות לאבטחת המידע של לקוחות מוטלת על חברי וחברות הלשכה

כנסים

הציטוט השבועי

״איחוד האמירויות התלוננה בפני ישראל כי רוב מתקפות הסייבר בשטחה מתבצעות בידי האקרים ישראלים. בדיקה שערכה משטרת ישראל בעקבות נתונים שנמסרו מידי הנסיכות אישרה את הטענות״

יגאל אונא, ראש מערך הסייבר הלאומי הפורש, בראיון לגל"צ, 03/02/2022.

איפה אפשר לקרוא את הדוחות

ערוץ הטלגרם

https://t.me/corona_cyber_news

חולשות חדשות

עדכוני אבטחה ל-Samba נותנים מענה לחולשות ברמת חומרה קריטית וגבוהה

אחת מהחולשות שנסגרות בעדכון היא חולשה קריטית (CVE-2021-44142, CVSS 9.9) הרלוונטית לגרסה 4.13.17 של המוצר וגרסאות קודמות, ומצויה במידה והשרת כולל מודול VFS בשם vfs_fruit. החולשה עלולה לאפשר לתוקף להריץ קוד זדוני מרחוק ולפעול במכונה פגיעה בהרשאות Root. חולשה אחרת (CVE-2022-0336, CVSS 8.8) שטופלה בעדכון הינה ברמת חומרה גבוהה ורלוונטית לגרסה 4.0.0 של המוצר וגרסאות מאוחרות יותר. חולשה זו עלולה לאפשר לתוקף בעל משתמש בדומיין להתחזות לשירותים מסוימים ולנצלם לרעה. עוד נסגרה בעדכון חולשה (CVE-2021-44141, CVSS 6.5) ברמת חומרה בינונית הרלוונטית לגרסה 4.15.5 של שרת הקבצים וגרסאות קודמות, ועלולה לאפשר זלג מידע דרך Symlinks עם אנשים שעמם לא שותפו הקבצים.

צוות קונפידס ממליץ למשתמשים במוצרי החברה לעדכנם בהקדם לגרסאותיהם האחרונות.

עדכון גרסה ל-Google Play נועד להעלות את רמת האבטחה והתיעוד בפלטפורמה

בעדכון החודשי שפרסמה Google לפלטפורמה תוקנו מספר באגים קריטיים שהשפיעו על שימוש המשתמשים במערכת, נוספו פיצ׳רים המאפשרים תיעוד טוב יותר של השינויים המבוצעים באפליקציות במהלך עדכוני גרסאות, ונוספה האפשרות להתחיל לשחק באפליקציה תוך כדי הורדתה, דבר המצמצם את זמן ההמתנה של משתמש הקצה. כל העדכונים יופיעו בפלטפורמה ל-10 בפברואר ויכללו גם בעדכון הסופי של המערכת (גרסה 22.06.2).

עשרות חולשות ב-UEFI חושפות לתקיפות מיליוני מחשבים ברחבי העולם

ממשק ה-UEFI הינו מערכת ההפעלה של לוח האם, המאפשרת תקשורת בין כל רכיבי הקושחה ותיקון וזיהוי בעיות חומרה במחשבים. מחקר טכני שפרסמה השבוע חברת Binarly חושף עשרות חולשות ברמות חומרה שונות המצויות בממשק, שמותקן במאות מיליוני מחשבים ברחבי העולם ונמצא בשימוש היצרנים והספקים הגדולים ביותר, בהם Intel ,Atos ,Fujitsu ,HP ,Juniper Networks ,Lenovo ועוד.

ֿצוות קונפידנס ממליץ לעדכן את גרסת ה-UEFI לפי המלצות היצרנים.

(מקור: ״The Hacker News״, 1.2.22)

עדכון אבטחה ל-Google Chrome נותן מענה לחולשות ברמות חומרה שונות

בעדכון, שפורסם ב-1 בפברואר, נסגרות 8 חולשות ברמת חומרה גבוהה, 10 חולשות ברמת חומרה בינונית ואחת ברמת חומרה נמוכה. ניצול החולשות עלול לאפשר לתוקף להשיג שליטה מלאה על עמדה שאינה מעודכנת. את רשימת החולשות המלאה ניתן למצוא כאן.

צוות קונפידס ממליץ למשתמשי המוצר לעדכנו ולעקוב אחר פרסומים נוספים של היצרן כאן.

התקפות ואיומים

חברת אבטחת המידע Proofpoint מדווחת על קמפיין OAuth לגניבת זהויות על ידי ניצול מנגנון המצוי ב-Microsoft 365

על כוונת הקמפיין, שמחקר אודותיו פורסם השבוע, מצויים עובדי C-Level בחברות רבות העושות שימוש ב-365 Microsoft, ומטרתו ״לגנוב״ את טוקן ההזדהות של העובדים מול פלטפורמת המיילים. הקמפיין, לו הוענק הכינוי OiVaVoii (הלחם בין הדומיינים שהיו ברשות התוקפים), מתבסס על העלאת אפליקציות זדוניות (עד כה זוהו חמש כאלה) דרך יוצרים המאושרים להפצת אפליקציות תומכות-מיקרוסופט ומשתמשים חדשים שלא עברו הזדהות מול החברה.

צוות קונפידס ממליץ לכלל הארגונים לעבור לעבודה באמצעות Whitelisted Apps, על מנת להימנע מליפול קורבן לקמפיין זה ולדומים לו.

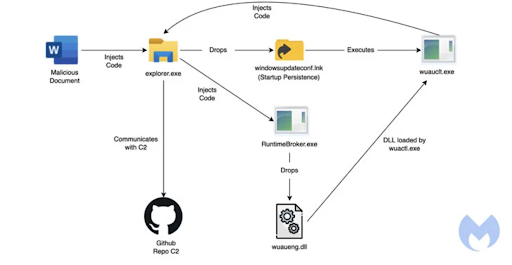

קבוצת תקיפה צפון קוריאנית מפיצה נוזקה באמצעות Windows Update

לדברי חוקרים מחברת האבטחה Malwarebytes, קבוצת התקיפה Lazarus יצאה בקמפיין Spear Phishing חדש, אשר במסגרתו מופצים קבצי Word השייכים, כביכול, לחברת האבטחה והחלל האמריקאית Lockheed Martin. עם פתיחת הקובץ הנגוע מופעלת פקודת מאקרו אשר מזריקה מספר רכיבים זדוניים לתהליך explorer.exe. בשלב הבא, אחד מקבצי ה-Binary שנטענו, drops_lnk.dll, משתמש ב-Windows Update Client (תהליך ה-wuauclt.exe) להסוואת פעילות זדונית בתוכנת Windows לגיטימית, הכוללת את הפעלת המודול wuaueng.dll. מודול זה יוצר תקשורת עם שרת פיקוד ושליטה (C2) של התוקפים, המאפשר להם להריץ קוד זדוני מרחוק על מחשב הקורבן. להלן תרשים התקיפה, כפי שפורסם על ידי Malwarebytes:

(מקור: ״The Hacker News״, 28.1.22)

האקרים משתמשים במדיניות ה-BYOD של Azure AD לביצוע מתקפת פישינג רוחבית

צוות המחקר המודיעיני של Microsoft Defender מזהיר כי יותר מ-100 פרטי התחברות לחשבונות Azure Active Directory נגנבו, ומשמשים כעת לביצוע מתקפות פישינג על ידי שליחת מיילים זדוניים מתוך ארגונים לגיטימיים. קמפיין פישינג רב-שלבי זה מאפשר לתוקפים שמצליחים לשים את ידיהם על פרטי התחברות של יוזרים שאינם משתמשים באימות דו-שלבי (MFA) לרשום מכשיר שנמצא בשליטתם המלאה אל ה-Azure Active Directory, ובכך להגדיל את אחוזי ההצלחה של הקמפיין. בארגונים הנוקטים במדיניות Bring Your Own Deviceֿ ניתן לרשום עמדת תקיפה שלהם אל הארגון באמצעות אותם פרטי התחברות שנגנבו בשלב הראשון של הקמפיין, ובכך להרחיב את היקפו בתוך ומחוץ לארגון. חיבור עמדה המצויה בשליטת התוקף לארגון עלולה לסכן ארגונים שאינם אוכפים מדיניות של התחברות באמצעות מנגנון MFA. האופן בו Microsoft Defender מתמודד עם הטכניקה החדשה שהציגו התוקפים היא זיהוי שרשרת אירועים מסוימת המהווה אינדיקציה להתרחשותה של פעולה שאינה לגיטימית במערכות הארגון. ואולם, מכיוון שבמרבית אירועי הסייבר מתווה התקיפה הראשוני הוא פישינג, ישנה חשיבות רבה לתרגול עובדי ארגונים בנושאי הגנת סייבר, במקביל לתחזוקה ועדכון שוטפים של כלי ההגנה.

(מקור: ״Microsoft״, 26.01.2022)

(מקור: ״Microsoft״, 26.01.2022)

80 מיליון דולר נגנבו מחברת קריפטו תוך ניצול חולשת אבטחה

הפריצה לחברת Qubit התאפשרה באמצעות ניצול של חולשה באפליקציה שלה. בציוץ בטוויטר מסרה החברה, המתמחה במתן הלוואות, כי היא פועלת בנושא בכמה חזיתות: ראשית, Qubit פתחה אתר שיסייע ללקוחותיה להבין כמה מאחזקותיהם נגנבו בפריצה, אם בכלל, ובמקביל החלה לפעול ביחד עם רשויות החוק בניסיון לאתר את התוקפים על סמך עקבות שהשאירו ברשת הבלוקצ׳יין. פעולה מפתיעה נוספת בה נקטה Qubit היא הצעת Bug Bounty בגובה שני מיליון דולר לתוקפים, במידה ואלה ישיבו את הכספים שנגנבו ויספקו הסבר טכני למקום הימצאה של החולשה שנוצלה. סכום זה הינו הגבוה ביותר שהוצע אי פעם בעבור מידע על חולשה שנחשפה.

277,000 נתבים חשופים לנוזקת Eternal Silence המשמשת לביצוע תקיפות

הקמפיין הזדוני, שנחשף על ידי חוקרים מחברת Akamai, מנצל את פרוטוקול ה-(UPnP (Universal Plug and Play להפיכת נתבים לשרתי פרוקסי המשמשים לביצוע מתקפות, תוך הסתרת מיקומם של גורמי התקיפה. UPnP הינו פרוטוקול קישוריות הזמין באופן אופציונלי ברוב הנתבים המודרניים, ומאפשר להתקנים אחרים ברשת ליצור באופן אוטומטי כללי העברת יציאות בנתב. הדבר מתיר למכשירים מרוחקים לגשת לתכונות של תוכנה מסוימת או למכשיר מסוים לפי הצורך, כאשר רק מעט קונפיגורציה נדרשת מהמשתמש לשם כך. הקמפיין מתבסס על ניצול חולשות בראוטרים שבהם מותקנות גרסאות לא-מעודכנות של הפרוטוקול UPnP, לשם לביצוע מתקפת UPnP NAT Injection. מתקפה זו מאפשרת לחשוף לאינטרנט מכשירים מהרשת הפנימית באופן ישיר, זאת על ידי שינוי הגדרות ה-NAT ברשת, ובהמשך להביא לחשיפת פורטי SMB (מספר 139 ו-445) של אותם מכשירים כלפי חוץ. משם יכולים גורמי האיום להוציא אל הפועל תקיפות שונות באמצעות פרוטוקולי SMB שאינם מעודכנים, כגון EternalBlue ו-EnternalRed, ולקבל אחיזה ברשת לשם המשך ביצוע פעולות זדוניות.

צוות קונפידס ממליץ לכלל קוראי ״הסייבר״ לוודא שפרוטוקול ה-UPnP אשר נמצא בשימוש בבתיהם ובמקומות העבודה שלהם מעודכן לגרסתו האחרונה.

קמפיין הנדסה חברתית ענק פוגע בלקוחות בנקים במספר מדינות

במסגרת הקמפיין, שנמשך מזה שנתיים, התמקדו קבוצות הפשיעה בלקוחות בנקים בפורטוגל, בספרד, בברזיל, במקסיקו, בצ'ילה, בבריטניה ובצרפת, במטרה לחשוף את נתוני כרטיסי האשראי ואמצעי הזיהוי שלהם בהתחברות לאתרי הבנקים, ולהשיג אחיזה במחשביהם. בשלב הראשון, התוקפים השיגו רשימות של מספרי טלפון ומיילים מקבוצות זדוניות המציעות למכירה נתונים מסוג זה, ובאמצעותם ביצעו Smishing (פישינג באמצעות מסרונים) ו-Spear Phishing (פישינג ממוקד). המסרים הזדוניים נשלחים מטעם הבנק, כביכול, ונוגעים בעיקר לחובות או לצורך בהסדרת תשלומים. מניתוח הקמפיין עולה שהוא כולל מערכת לניתוב מחדש, המסוגלת לבצע סינון ראשוני לווידוא תקינותן של בקשות המשתמשים ומצוידת במנגנון ״רשימה שחורה״, כך שכאשר הקורבן משויך לכתובת לגיטימית של לקוח אמיתי (להבדיל מכזו של תוקף אחר, למשל), הוא מנותב לדפי נחיתה זדוניים שונים. לרוב, בקמפיין יאספו בעיקר אמצעי זיהוי להתחברות לאתר הבנק.

Kaspersky מתריעה מפני מתקפות אפשריות בתחום המכשירים הלבישים

חוקרי החברה מצאו כי מאז 2014 דווחו כ-90 חולשות בפרוטוקול ה-MQTT, הפרוטוקול השכיח ביותר להעברת מידע במתווה ה-IoT, המאפשר חילופי מידע בין מכשירים מסוג זה ללא דרישת אימות, ובאמצעות הצפנה ברמה נמוכה. רבות מהחולשות שדווחו טרם תוקנו, דבר שהינו מדאיג במיוחד ביחס למכשירים לבישים ולמכשירי Telehealth, הכוללים מכשירים רפואיים המצויים בבתינו (לרבות צמידים ושעונים חכמים האוספים מידע רפואי, כדוגמת Apple Watch ו-Fitbit). תחום ה-Telehealth חווה גדילה עצומה במהלך מגפת הקורונה וצפוי להגיע לשווי של כ-195 מיליארד דולרים עד שנת 2027. בתוך כך, חוקרי Kaspersky התייחסו בדאגה גם לבעיות הקיימות בפלטפורמה הפופולרית ביותר בתחום המכשירים הלבישים, Qualcomm Snapdragon. פלטפורמה זו הינה מערכת שבבים המיועדת למכשירים ונמצאת בשימוש נרחב בידי מרבית היצרניות הרלוונטיות. כעת, ממחקרה של Kaspersky עולה כי Qualcomm Snapdragon גדושה אף היא בתקלות ובחולשות, כ-400 כאלה אותרו מאז הושקה הפלטפורמה, רבות מהן טרם תוקנו. נכון לשעה זו, נראה שהפעולות המשמעותיות ביותר למיגור בעיות האבטחה בתחום צריכות להינקט על ידי המפתחים, וכל שנותר למשתמשים לעשות הוא להשתמש בסיסמאות מורכבות ולגלות ערנות לנושא אבטחת המידע.

מפרסום של חברת הסייבר CrowdStrike עולה כי הקבוצה, שעמדה מאחורי תקיפת הענק על שרשרת האספקה של SolarWinds, ואשר ככל הנראה ממומנת על ידי רוסיה, ביצעה מתקפות לצרכי ריגול כבר מ-2019. מתקפות אלה זוהו רק בשבועות האחרונים, ולדברי חוקרי CrowdStrike הן מעידות על יכולות מתקדמות של קבוצת התקיפה לחמיקה ממערכות הגנה שונות, ועל ידע נרחב ומעמיק במערכות ההפעלה Linux ו-Windows ובמערכות אחרות, בהן Azure Active Directory. עוד צוין כי חברי הקבוצה ניחנו בסבלנות רבה וביכולת יוצאת דופן להישאר ״מתחת לרדאר״ חודשים ואף שנים במערכות שבהן השיגו אחיזה. ניתוח מלא של פעולות קבוצות התקיפה ושל הכלים בהם השתמשה מצוי בפרסום הרשמי של CrowdStrike.

ה-FBI מתריע מפני הונאות בפלטפורמות לחיפוש עבודה; אלפי דולרים נגנבים ממועמדים

התרעתה של לשכת החקירות הפדרלית של ארצות הברית נוגעת לשימוש שעושים התוקפים באתרים ובפלטפורמות לגיוס עובדים לשם התחזות לעסקים לגיטימיים ופרסום מודעות דרושים בשמם. בעוד שלעתים הפוסטים הזדוניים מועתקים מפוסטים אותנטיים, פרטי ההתקשרות המופיעים בהם מוחלפים לאלה של התוקפים. במהלך שרשרת הגיוס הפיקטיבית, גורם האיום מבקש מהקורבנות לספק פרטים אישיים, לרבות פרטי כרטיסי אשראי, לעיתים תוך התחזות לבכירים בחברה המגייסת. על פי דיווחים שהתקבלו החל משנת 2019, מכל אדם שנפל קורבן למזימה נגנבו כ-3000 דולר בממוצע. זאת ועוד, קמפיינים מסוג זה עלולים לפגוע גם בתדמית החברה שאליה מתחזים התוקפים, הן בשל ״תהליך גיוס״ לא-ראוי, אשר יכול להביא את המועמד לפרסום ביקורת שלילית על החברה בפלטפורמות שונות מבלי שהוא מודע לכך שמדובר בהונאה, והן באמצעות התקבעות החברה בתודעה הציבורית ככזו שרבים מתחזים אליה. הדבר עשוי להוביל מועמדים להגיש קורות חיים לחברות מתחרות, על מנת להימנע מליפול קורבן למזימה. התרעת ה-FBI פונה למעסיקים ולמועמדים כאחד, וכוללת דרכים לזיהוי הקמפיין ולהימנעות ממנו.

השבוע בכופרה

קבוצת הכופרה LockBit מפרסמת קבצים של משרד המשפטים הצרפתי

תוקפי LockBit 2.0 טענו כי פרצו למערכות המשרד ב-27 בינואר, ואיימו שאם דמי הכופר המבוקשים לא ישולמו להם עד ל-10 בפברואר - הנתונים הגנובים, הכוללים 9,859 קבצים, יפורסמו לציבור. ואולם, מסיבה שאינה ברורה, כבר ב-2 בפברואר פרסמו התוקפים את הקבצים בבלוג שהם מנהלים, ואפשרו לכל דורש להורידם. ממשרד המשפטים נמסר על "התארגנות מידית לביצוע הבדיקות הנדרשות, בשיתוף השירותים המוסמכים בתחום זה". לדברי העיתונאי אמיל מרזולף, מקור במשרד המשפטים אישר בפניו כי הארגון אכן נפל קורבן למתקפת סייבר. LockBit היא קבוצת תקיפה הפועלת לפי מודל של (Ransomware-as-a-Service (RaaS ומסתמכת על תוקפים או שותפים חיצוניים להחדרת הנוזקה למערכות הקורבנות. לאחר סחיטה מוצלחת של כספים מהארגונים המותקפים, לרוב יתחלקו הרווחים בין מפתחי הנוזקה לבין מבצעי המתקפות.

Conti מכה שוב: יצרנית החטיפים הבריטית KP Snacks חוותה מתקפת כופרה

ב-28 בינואר הרגישה יצרנית המזון את נחת זרועה של קבוצת הכופרה, המשתמשת בשיטת ״הסחיטה הכפולה״: גניבת מידע, הצפנתו ואיום כי במידה ולא ישולמו דמי הכופר המבוקשים - המידע יחשף לציבור. החברה, שאישרה את התרחשות האירוע, החלה בחקירתו. על פי הידוע עד כה, קבוצת התקיפה פירסמה במקומות שונים מסמכים הקשורים לענקית החטיפים, בהם תעודות לידה, פירוט חיובי אשראי ונתונים רגישים נוספים של עובדיה. במכתב ששלחה KP Snacks לשותפותיה המסחריות היא מודיעה כי נכון לרגע זה אין ביכולתה להבטיח רכישת הזמנות בצורה מאובטחת, ואין צפי לחזרה לשגרה.

חשד: ספקית מרכזית של רכיבים אלקטרוניים ל-Apple ול-Tesla הותקפה על ידי קבוצת Conti

לדברי חברת Delta Electronics, שנתקפה בשבוע שעבר, התקיפה אותרה באופן מידי וצוותי אבטחת המידע שלה ביצעו במהרה פעולות לאיתור המערכות הנגועות ולשחזורן. ואולם, למרות שלדברי החברה התקיפה לא השפיעה על מערכות הייצור שלה, מדוח שפורסם באתר החדשות הטכנולוגיות CTWANT עולה כי במהלך האירוע, המיוחס לכנופיית הכופרה Conti, הוצפנו כ-1,500 שרתים וכ-12,000 ממחשבי החברה, וכי התוקפים דורשים תשלום כופר בסך 15 מיליון דולר בתמורה להסרת ההצפנה מהקבצים. עד כה לא אוזכר שמה של Delta Electronics באתר ההדלפות של Conti, ככל הנראה בשל משא ומתן המתנהל כעת בין הצדדים.

אלפי התקני NAS של QNAP נדבקו בכופרת Deadbolt; החברה והמשתמשים נסחטים

יותר מ-3,600 מכשירי אחסון המחוברים לרשת מתוצרת החברה הטאיוואנית חוו הצפנת נתונים, כאשר מסך הכניסה שלהם הוחלף בהודעת כופר ולקבציהם המקומיים נוספה הסיומת ״deadbolt.״. בתוך כך, התוקף סוחט הן את בעלי מכשירי ה-NAS והן את חברת QNAP עצמה, בדרשו 0.03 ביטקוין (כ-1,100 דולר) מהמשתמשים לקבלת מפתח פענוח עבור קבציהם, 5 ביטקוין (כ-1.86 מיליון דולר) מ-QNAP לחשיפת פרטים על חולשת ה-Zero-day ששימשה לביצוע המתקפה, ועוד 50 ביטקוין (כ-18.6 מיליון דולר) מהחברה לקבלת מפתח פענוח ראשי, שיפתח את כל קבצי הקורבנות. טרם התברר אם QNAP עומדת בקשר עם התוקפים או אם העבירה לידיהם תשלום כלשהו, אך בינתיים החברה התקינה מיוזמתה כמה עדכוני קושחה במכשיריהם של חלק מלקוחותיה, כך לדברי אחד מסוכני התמיכה שלה ב-reddit. בשלב זה טרם ידוע אם יהיה בכוחם של העדכונים לחסום התקפות נוספות מצד Deadbolt.

(מקור: עמוד הטוויטר של ״leviathan״, 27.1.21)

מאמר חדש חושף את שיטות העבודה של קבוצת התקיפה TrickBot ואת תכניותיה להרחבת פעילותה

מאמרו חדש שהופיע במגזין WIRED שופך אור על אחת מקבוצות הכופרה הידועות בעולם, לאחר שנחשפה תקשורת פנים ארגונית בין חברי הקבוצה. מן ההתכתבויות שפורסמו ניתן ללמוד על תכניותיה של TrickBot לעתיד ועל המבנה הפנימי של הארגון. TrickBot, כך נראה, מתבססת על 6 אנשי מפתח, אשר לכל אחד מהם התמחות משלו, ועוד כ-100-400 האקרים, כולם סרים למרותו של ״הבוס הגדול״, המכונה Stern. למעשה, מבנה הקבוצה זהה לכזה של חברה לגיטימית, המתנהלת במתכונת של מנהלי עבודה וראשי צוותים המפקחים על עובדיהם. עוד חשפה התקשורת הפנימית בין חברי TrickBot פרטים על תהליך הגיוס לשורותיה, ותכניות להרחבת פעילותה למספר משרדים נוספים בסנקט פטרבורג שברוסיה. אלכס הולדן, מנכ"ל חברת Hold Security החוקרת את הקבוצה, התייחס לדברים באמרו כי ״בשנה החולפת [TrickBot] השקיעה יותר מ-20 מיליון דולר בתשתיות התקיפה שלה״, ככל הנראה לשם התרחבותה הצפויה.

סייבר בישראל

קבוצת התקיפה Moses Staff טוענת פרצה לחברת ״רפאל״

הקבוצה, המשויכת למשטר האיראני, תקפה בעבר חברות ישראליות במתקפות מסוג Ransomless, המאופיינות בהצפנת מידע ללא בקשת כופר נלווית. כעת, ״מטה משה״ מפרסמת באתרה איום לפיו תקיפותיה עד כה היו ״רק ההתחלה״ ומודיעה כי השיגה גישה למערכות ״רפאל״. באוקטובר האחרון עלתה קבוצת התקיפה לכותרות לאחר שהדליפה פרטים אודות חיילי צה״ל ומידע מהטלפון הנייד של בני גנץ, אירועים שנבעו ממניעים גיאו-פוליטיים מובהקים, להבדיל מאינטרסים כלכליים. בפעולותיה במרחב הסייבר הקבוצה מתבססת על ניצול חולשות בשירותים של רשתות ארגונים הפונים כלפי חוץ, כל זאת לשם גניבת מידע רגיש, הצפנתו והדלפתו לרשת. חברת Cybereason הישראלית, אשר חוקרת את הקבוצה מזה חודשים, מפרסמת כעת מאמר בו היא מתייחסת לרמת התחכום והמורכבות של פעולות Moses Staff, החל מהשגת האחיזה הראשונית במערכות הקורבן ועד להסתרת עקבות הקבוצה. במאמרה מציינת החברה כי באירועים המיוחסים לכנופייה נצפה שימוש בנוזקת (RAT (Remote Access Tool המכונה StrifeWater, שלא תועדה קודם לכן, ואשר חלק מיכולותיה הן ייצור רשימת קבצים החיוניים למערכת ההפעלה, הרצת פקודות ועדכון הנוזקה מרחוק ולקיחת צילומי מסך. אחד מהרמזים המרכזיים המצביעים על השימוש של ״מטה משה״ בנוזקת RAT הם עקבות של וריאנט חדש של הצפנת PyDCrypt בו היא משתמשת. מניתוח הווריאנט על ידי חוקרי Cybereason עולה כי במקום עקבות של מטען הנוזקה, נמצאו בווריאנט עקבות של העברת הקובץ calc.exe לתיקייה אחרת ומחיקתו. החוקרים מאמינים כי הדבר בוצע בניסיון לטשטש את עקבות נוזקת ה-RAT.

(מקור: אתר ״Moses-Staff״)

מתקפת סייבר איראנית פוגעת בפעילות חברת ״גולד בונד״ בנמל אשדוד

ב-31 בינואר הודיעה חברת ״גולד בונד״ (״קונטרם״) למשקיעיה כי זוהתה חדירה של גורמים זרים למערכות המחשוב שלה, וכי היא חברה למערך הסייבר הלאומי ולארגונים נוספים בתחום הגנת הסייבר במאמץ לבלום ולחקור את המתקפה. ״גולד בונד״ הינה חברה ציבורית בתחום הלוגיסטיקה ושרשרת האספקה הפועלת בנמל אשדוד, והמתקפה השביתה מערכות מחשוב במסוף המטענים החיוניות לפעילותה. מחברת גולד בונד נמסר כי ״בעקבות מתקפת סייבר החברה ביצעה השבתת מגן יזומה למערכות המחשוב השונות. החברה נמצאת בקשר רציף עם מטה הסייבר הלאומי ופועלת עם צוותים מקצועיים בכירים במטרה להחזיר את העבודה לסדרה, בצורה בטוחה ובהקדם האפשרי״. ב-2 לפברואר, יומיים לאחר התקיפה, החברה הודיעה כי עקב פעולות יזומות בהן נקטה - מרבית מערכות המחשוב שלה עדיין מושבתות, וכי היא פועלת לצמצום היקף הנזק הנגרם בשל הפגיעה בשירות החברה ללקוחותיה. עוד דיווחה ״גולד בונד״ כי לא נדרשה לשלם דמי כופר, למרות שלקוחותיה עדיין מתקשים לאתר את מכולותיהם או לשחררן מהנמל בשל השבתת מערכות המחשוב. לדברי חברת Clearsky, ההתקפה בוצעה על ידי קבוצה איראנית המכונה Hackers Of Saviors, אשר תקפה בעבר אתרים ישראלים ומתמקדת במבצעים המנצלים אלמנטים תודעתיים. הקבוצה משתמשת בנרטיב פרו-פלסטיני כדי לייצר לגיטימציה לתקוף חברות ישראליות, אך למעשה מדובר בקבוצת תקיפה איראנית נוספת שתוקפת בישראל למטרות תודעתיות, בדומה לקבוצת Black Shadow שתקפה את ׳שירביט׳ ו׳אטרף׳״. העובדה ש-Hackers Of Saviors אינה מבקשת דמי כופר מחזקת אף היא את התפיסה לפיה מדובר במתקפה פוליטית, שמטרתה לשבש את פעילות הסחר הימי בישראל. על סמך תקיפות קודמות של נמלים ימיים, ההערכה היא שמדובר בנזקים שיקשו על שיקום מהיר של פעילות החברה.

קבוצת ישראכרט: מתחזים אלינו, אל תלחצו על הקישור!

ב-1 בפברואר החלה החברה לשלוח ללקוחותיה מסרונים בהם היא מזהירה מפני ניסיונות פישינג המבוצעים באמצעות הודעות SMS זדוניות, הנשלחות ממערכת שליחת המסרונים של הקבוצה. ההודעות המזויפות מכילות קישור המוביל לאתר רוסי שמדמה דף נחיתה של קבוצת ישראכרט, בו מתבקש המשתמש להזין את פרטי כרטיס האשראי שברשותו על מנת לאשרו ״מטעמי אבטחה״. בהודעת החברה נמסר כי ״קבוצת ישראכרט, בשיתוף משטרת ישראל ומערך הסייבר הלאומי והפיננסי מטפלת בנושא בכל הכלים העומדים לרשותה. חשוב לשים לב: אנו לא נבקש באופן יזום להקליד פרטים אישיים כמו מספר כרטיס אשראי מלא או 3 הספרות בגב הכרטיס. במידה והזנת את פרטי האשראי בעמוד המתחזה ניתן לבטל ולהנפיק כרטיס חדש באמצעות האתר או האפליקציה״. לטענת הקבוצה, בוצעה חסימה של כל האתרים המקושרים לניסיון הדיוג.

עמדות איסוף של חברת e-post נפרצו ושידרו מסר אנטי-ישראלי

במהלך ה-31 בינואר וה-1 בפברואר דיווחו אזרחים שבעת הגעתם לעמדות החברה בהרצליה ובגבעתיים לצורך איסוף חבילות - תאים רבים היו פתוחים, ואחרים נפתחו בזמן אמת בבת-אחת. במקביל, על מסך המכשיר הופיע המסר ״You have been hacked, down with Israel״, לצד כיתוב בערבית שפירושו ״מוות לישראל״. טרם פורסמו פרטים נוספים אודות התקיפה.

סייבר בעולם

המתיחות בין אוקראינה לרוסיה: נאט״ו מצטרף לאזהרה מפני מתקפות סייבר רוסיות

על פי ההערכה, הקרמלין מגייס יחידות חי"ר ותותחנים בדרום מערב רוסיה, מטוסי מלחמה בקלינינגרד שבאזור הים הבלטי וספינות מלחמה בים השחור ובקוטב הצפוני. לדברי נאט״ו, על המערב להיות מוכן ל"פלישה רוסית מלאה" לאוקראינה, שעלולה לכלול ניסיון הפיכה, התקפות סייבר ופעולות חבלה אחרות. לדברי מזכ"ל נאט"ו ינס סטולטנברג, יש להתכונן למגוון רחב של צורות תוקפנות ולהפעלת לחצים באפיקים נוספים, מעבר להצטברות הכוחות הרוסיים בגבולות עם אוקראינה ובלארוס. לאחר שכבר סיפקו גיבוי דיפלומטי וצבאי, גורמים אמריקאים ואירופיים דנים כעת בסיוע נוסף לאוקראינה במקרה של התקפות סייבר רוסיות, ופקידים מארצות הברית, מהאיחוד האירופי ומנאט"ו דנים באופני סיוע אפשריים במרחב הסייבר, כשברקע מתגברים הדיבורים על סנקציות כלכליות נגד רוסיה. לפי גורמים אוקראינים רשמיים, הראיות מצביעות על כך שרוסיה היא מקור התקיפות האחרונות שספגו גופים במדינה, למרות שרוסיה מכחישה את מעורבותה בכך. אן נויברגר, סגנית היועץ האמריקאי לביטחון לאומי לענייני סייבר וטכנולוגיה מתפתחת, נמצאת השבוע בבריסל כדי לדון עם עמיתיה בצעדי התגובה האפשריים לאיומים רוסיים במרחב. במקביל, מומחים טוענים שאספקת מודיעין אודות איומים וסיוע בהכשרת מומחים לתגובה לתקריות יוכלו לעזור לאוקראינה להתגונן מפני התקפות סייבר עתידיות. לדברי נאט"ו, הארגון יספק לאוקראינה גישה לפלטפורמה לשיתוף מידע אודות תוכנות זדוניות. נוסף על הגישה לכלי זה, שהיה חיוני בהבנת איומי סייבר גדולים, לרבות NotPetya, נאט"ו דנה בדרכים לסייע לאוקראינה להדוף מתקפות סייבר בטווח הבינוני והארוך. לדברי פטריק פאולק, מנכ"ל המכון למחקרי ביטחון של האיחוד האירופי, מאמצי תמיכת סייבר בינלאומיים יהיו יעילים ביותר אם יצליחו לשפר את שירותי האבטחה ואת רמת המומחיות של אוקראינה לאורך זמן, במקום להגיב למתקפה ספציפית שתגיע מרוסיה. לדידו, אמצעים כמו מתן כלי בודד או שליחת צוות תגובה עלולים להיות מסוכנים לבדם, בכך שיספקו תחושת ביטחון מזויפת.

בריטניה: ה-NCSC מפציר בארגונים מקומיים לחזק את הגנות הסייבר שלהם נוכח המתיחות באוקראינה ובסביבתה

קריאה זו של המרכז הלאומי לאבטחת סייבר, המהווה חלק ממטה התקשורת הממשלתית (GCHQ), מגיעה על רקע ההנחיות שפרסם המרכז בשבוע שעבר לארגונים בריטיים בנוגע לפעילות במרחב הסייבר. בימים אלה ה-NCSC חוקר דיווחים בדבר תקריות סייבר זדוניות באוקראינה, שהינן בעלות דפוס דומה לזה של מתקפות שיוחסו בעבר לרוסיה, לרבות מתקפת NotPetya ההרסנית ב-2017 ומתקפות סייבר נגד גיאורגיה. בעוד שבשעה זו אין בידי ה-NCSC מידע על איומים ספציפיים המרחפים מעל ארגונים בבריטניה בהקשר של האירועים המתרחשים במזרח אירופה, הנחייתו מעודדת ארגונים, בדגש על ארגונים גדולים, לבצע צעדים להפחתת הסיכון שיפלו קורבן למתקפה, לרבות עדכוני מערכות, שיפור בקרות גישה, יישום של אימות רב-שלבי (MFA), בניית תכנית תגובה יעילה לאירועים, בדיקת תקינותם של מנגנוני גיבוי ושחזור ושל מערכות הגנה מקוונות, וכן מעקב דרוך אחר המידע העדכני ביותר בנוגע לאיומים. עוד נמסר שארגונים שנפלו קורבן למתקפת סייבר נדרשים לדווח על כך לצוות ניהול האירועים של ה-NCSC, הפועל מסביב לשעון.

נפרץ ערוץ התקשורת של רשות השידור האיראני IRIB

ב-28 בינואר, למשך כ-10 שניות, הופיעו בערוץ IRIB קריאות גנאי כנגד התיאוקרטיה באיראן, קריאות מוות למנהיג ח׳אמינאי וקריאות שבח לאופוזיציה המתנגדת למשטר הנוכחי. נציגי ערוץ התקשורת דיווחו כי הם חוקרים את האירוע, וכי מדובר ב״תקיפה מורכבת ביותר״. עם זאת, ב-1 בפברואר הערוץ נפרץ בשנית על ידי קבוצה המכנה עצמה ה״צדק של עלי״, במהלך שידור חי של משחק כדורגל שהתקיים באיחוד האמירויות. במסגרת הפריצה לשידור, שארכה 50 שניות, קבוצת התקיפה קראה לציבור הרחב לצאת לרחובות במחאות המוניות כנגד משטרו של ח׳אמינאי, במהלך תקופה הפאג׳ר (חגיגות 11 הימים למהפיכה האיסלאמית שהתרחשה באיראן ב-1979). מסר זה שב והופיע על המסך מספר פעמים לאורך כמה שעות, עד שהרשת החזירה לעצמה את השליטה בפלטפורמה.

חברת Recorded Future סוקרת את משטח התקיפה בסין לקראת משחקי החורף האולימפיים בבייג׳ינג

לפי חוקרי החברה, ייתכן שתוקפי סייבר בעלי מניע כלכלי ינצלו את משחקי החורף להפצת מיילי פישינג לקהל, לבעלי עניין, לחברות המעורבות באירועים ולגופים אחרים. תרחיש אפשרי נוסף העולה מן הסקירה הוא ש״האקטיביסטים״ (Hacktivists, או האקרים אקטיביסטים) בעלי מניעים אידיאולוגיים יתקפו במרחב הסייבר נותני חסות תאגידיים בתגובה לפגיעה בזכויות אדם המיוחסת לסין. עם זאת, המחקר מצביע על כך שעל אף שהמשחקים עצמם עשויים להסתמן כמטרה אטרקטיבית לתוקפים, לא נצפו ברשת האפלה קריאות או כוונות לבצע מתקפות כופרה הנוגעות להם. זאת ועוד, לא צפויות להתרחש תקיפות לשיבוש המשחקים מצד קבוצות מוכרות הפועלות בחסות מדינות, כדוגמת רוסיה, איראן וקוריאה הצפונית, זאת בשל יחסיהן עם סין. ואולם, יש להניח כי מדינות אלה, לרבות סין עצמה, יבוצעו תקיפות שמטרתן איסוף מידע מודיעיני אודות אתלטים, ישויות זרות ומדינות. בתוך כך, לשכת החקירות הפדרלית של ארצות הברית (FBI) פרסמה התרעה בנושא משחקי החורף בסין, בה היא מזהירה מפני הורדת האפליקציה הרישמית של האירוע (ראו ״הסייבר״, 20.1.22) ומייעצת לספורטאים המשתתפים בו להשאיר את הטלפונים האישיים שלהם בבית ולטוס לסין עם מכשירים סלולריים חלופיים, מחשש לגניבת פרטים אישיים באמצעות היישומון. בדומה לממצאי המחקר של Recorded Future, הסוכנות ציינה כי לא איתרה כוונות לחבל במשחקים האולימפיים, אך בד בבד היא קוראת למארגניה להיות ערים לניסיונות כאלה וליישם שכבות הגנה מתאימות. הסוכנות האמריקאית לאבטחת סייבר ותשתיות (CISA) הצטרפה אף היא להמלצות ה-FBI וקראה ליישומן על ידי כל מי שמתעתד להגיע לאירוע.

סכנה חדשה לפרטיות גולשים: חוקרים עוקבים אחר שימושים באינטרנט באמצעות טביעת אצבע המבוססת על יחידת עיבוד גרפי

צוות החוקרים, הכולל מומחים מאוניברסיטאות בישראל, בצרפת ובאוסטרליה, בודק את האפשרות לשימוש ב-GPU במטרה ליצור טביעות אצבע ייחודיות של גולשים, שתאפשרנה מעקב אודות פעולות המתבצעות באינטרנט באופן מתמשך באמצעות WebGL. מן המחקר עולה כי הטכניקה בה השתמשו החוקרים, המכונה DrawnApart, עשויה להגביר את משך המעקב באופן ניכר ביחס לשיטות העדכניות ביותר הקיימות כיום, דבר שהינו בעייתי למדי מבחינת פרטיות המשתמש, שבמקרה זה אינה נהנית מהגנתם של החוקים להגנת הפרטיות בגלישה ברשת, המתמקדים בקבלת הסכמה לשימוש בעוגיות.

חוקרים מקוריאה הדרומית פיתחו מפתחות מאובטחים לאימות חזק המבוסס על סיבי משי

קבוצת אקדמאים מהמכון למדע וטכנולוגיה של גוואנגז'ו (GIST) השתמשה בסיבי משי טבעיים שמקורם בתולעי משי מבויתות לבניית מערכת אבטחה דיגיטלית ידידותית לסביבה, שלטענתם הינה "כמעט בלתי ניתנת לפריצה". לדברי החוקרים, "הפונקציה הטבעית הבלתי ניתנת לשיבוט (PUF) […] מנצלת את יתרונות עקיפת האור דרך חורים טבעיים במשי מקורי לייצור מפתח דיגיטלי מאובטח וייחודי״. עוד נאמר כי בפריסת מערכת כזו לאימות משתמשים באמצעות כרטיס חכם, פיצוח באמצעות Brute-force ידרוש 5 כפול 10 בחזקת 41 שנים, מה שהופך את המפתח לקריפטוגרפי ולכזה שאינו ניתן לשבירה. פרופ׳ יונג מינג סונג מצוות החוקרים אמר כי "למיטב ידיעתנו, זהו מודול ה-PUF הראשון שתוכנן באמצעות משי, חומר ביולוגי המצוי בטבע בשפע. פירוש הדבר הוא שאין צורך להשקיע זמן בפיתוח מפתחות אבטחה מסובכים, שכן הטבע כבר עשה זאת עבורנו".

Apple משלמת מענק זיהוי חולשה על סך 100 אלף דולר לחוקר יחיד

השבוע פרסמה החברה כי חוקר אבטחת המידע ריאן פיקרן מצא שתי חולשות בדפדפן Safari 15 וב-iCloud Sharing, המאפשרות ביצוע מתקפה שעלולה להביא לשליטה מלאה של תוקף במצלמה ובמיקרופון של המכשיר, ואף לגניבת קבצים ממנו. למרות שמדובר במענק בלתי מבוטל, החברה מציעה סכומים גבוהים אף יותר בתוכנית איתור הבאגים שלה, לרבות פרס של עד מיליון דולר עבור מציאת חולשה בהרצת קוד מרחוק על מכשיר ללא User Interaction.

קבוצת התקיפה Shuckworm ממשיכה בריגול אחר ארגונים אוקראיניים

הקבוצה המקושרת לשירות הביטחון הפדרלי של רוסיה (FSB), אשר פעילה מ-2013 וידועה גם בכינוי Gamaredon, חזרה השבוע לכותרות לאחר שחוקרים מחברת Symantec זיהו פעילות המאפיינת אותה נגד ארגון אוקראיני, שהתבטאה בתקיפה בת 4 ימים. ככל הנראה, התקיפה החלה באמצעות מייל פישינג אשר כלל בתוכו קובץ Word זדוני, אשר חמש דקות לאחר פתיחתו החלו לרוץ על מחשב הקורבן פקודות חשודות. פקודות אלה הביאו להפעלתו של קובץ ה-VBS הזדוני ״depended.lnk״, אשר שימש את Shuckworm כדלת אחורית לארגון. באמצעות דלת זו נוצר קשר עם שרתי ה-C2 של התוקפים, שהריצו והורידו קבצים זדוניים נוספים, אשר בתורם אספו מידע על מערכות הקורבן ושימשו אמצעים לשליטה מרחוק. עוד גילו החוקרים כי רוב הכתובות של שרתי ה-C&C הרלוונטיים שייכות לספקית הדומיינים הרוסית AS9123 TimeWeb Ltd, ושרוב שמות הקבצים הזדוניים מתחילים באותיות ״de״, למשל ״deceive.exe״, ״decide.exe״ ו-״deep-vaulted.exe״. כמו כן, הקבצים הזדוניים אותרו בתיקיית ״CSIDL_PROFILE״. ניתן למצוא IOCs נוספים הקשורים לתקיפות בדוח שפרסמו החוקרים.

גרמניה: שתי ספקיות דלק ונפט נפגעו במתקפת סייבר; שיבושים באספקת הדלק בגרמניה

ב-29 בינואר גילו חברת אספקת הדלק הגרמנית Oiltanking וחברת הנפט המינרלי Mabanaft, שתיהן חברות בנות של Marquard & Bahls, כי נפגעו במתקפה ששיבשה את מערכות ה-IT ושרשרת האספקה שלהן, כך נמסר בהצהרתן המשותפת. עוד מסרו החברות כי הן פועלות לפתרון הבעיה במהירות האפשרית. "אנו עורכים חקירה יסודית ביחד עם מומחים חיצוניים,״ נאמר בהצהרה, ״ומשתפים פעולה באופן הדוק עם הרשויות הרלוונטיות. כל המסופים ממשיכים לפעול בבטחה". בשעה זו הטרמינלים של החברות, שהכריזו על פגיעה בידי ״כוח עליון״, פועלים בקיבולת מוגבלת. בתוך כך, ארנה שנבום, נשיא המשרד הפדרלי לביטחון מידע של גרמניה (BSI), אמר במסיבת עיתונאים כי מדובר ב״באירוע משמעותי, אך לא חמור", שכן למרות שהתקרית משפיעה כל 233 תחנות הדלק בצפון גרמניה, ככל הנראה ניתן לשלם בהן במזומן. כזכור, בעקבות מתקפת כופרה שאירעה אשתקד סגרה Colonial Pipeline, מפעילת צינורות הדלק הגדולה בארצות הברית, את כל רשת האספקה שלה, המהווה את המקור לכמעט מחצית מאספקת הדלק של החוף המזרחי במדינה. במסגרת התקרית, שהיתה לאחת מהפעולות הדיגיטליות המשבשות ביותר שדווחו אי פעם, החברה שילמה להאקרים כמעט 5 מיליון דולר על מנת להשיב לה את הגישה למערכותיה. מנגד, באירוע הנוכחי המתרחש בגרמניה אין חשש מפני כשל מוחלט באספקה, בין היתר בשל העובדה שבשוק הגרמני פועלות 26 חברות. כך, למשל, רשת תחנות הדלק הגדולה בגרמניה, Aral, מסרה כי לאור ההפרעה היא נעזרת במקורות אספקה חלופיים. לאחרונה חברות גרמניות נופלות שוב ושוב קורבן למתקפות סייבר, ורק לפני ימים אחדים הזהיר המשרד הפדרלי להגנת החוקה (BfV) מפני סכנה הולכת גוברת מצד האקרים סינים.

חשופים בצריח: המעבר המהיר לעבודה מרחוק הותיר ארגונים פגיעים

מסקר שביצעה חברת Remotely עולה כי ארגונים המונים ביחד מיליוני עובדים נותרו חשופים לשיבושים עקב העומס שנוצר כתוצאה מהמעבר לעבודה מרחוק בתקופת הקורונה. בסקר, שנערך בתחילת החודש שעבר, השתתפו 600 מנהלי מערכות ו-IT במגזרי החינוך, הייעוץ, הממשלה, השירותים הפיננסיים, הטלקום, השיווק, המכירות והקמעונאות. לאחת משאלות הסקר - "מהם האתגרים הגדולים ביותר שכחבר בצוות IT מרוחק אתה מתמודד עמם מבחינת שמירה על אבטחת המידע ופרודוקטיביות של משתמשים?", סיפקו כמעט 33% אחוז מהנשאלים את התשובה "שמירה על אבטחת המשתמשים, באופן יומיומי", בעוד ש-67.49% אחוזים השיבו שהם עוסקים במשימות הנוגעות לאספקת שירותים ואפליקציות, לניהול זהויות משתמשים, לסכסוכים עם עובדים שהתעלמו מפרקטיקות ה-IT המומלצות, לעזרה לעובדים חדשים ולמגוון פעולות אחרות. כאשר התבקשו המשתתפים למנות לפי סדר החשיבות את המשימות בהן עסקו במידה הרבה ביותר לפני מגפת הקורונה, במקום הראשון ניצבה "הבטחת המשכיות עסקית", בשני "הגנה על המשתמשים מעצמם" ובשלישי "אבטחה/מלחמה בניסיונות פריצה או סיכון של הרשת". תשובות אלה, שאינן מצביעות על התמקדות באבטחה, מדגישות את חוסר המוכנות שאפיין ארגונים נוכח הדרישה הפתאומית לעבור לעבודה מרחוק. "בעידן המחשוב המודרני, דבר לא היה משבש יותר עבור חברות מאשר המעבר לעבודה מרחוק בשנתיים האחרונות," אמר טיילר רוהרר, מנכ"ל Remotely. בהתחשב באתגרים הקיימים כיום, מנהלי IT ומערכות מחזיקים פה אחד בעמדה לפיה בראש סדר העדיפויות מצויה אבטחת הסייבר ואחריה מציאת דרכים לאפשר למשתמשי קצה לפתור בעצמם מקרים בהם נדרש איפוס סיסמה, כמו גם ניהול אחסון באמצעות גישה דרך אפליקציה.

סייבר ופרטיות - רגולציה ותקינה

כיצד למנות ממונה להגנת הפרטיות בארגון ישראלי? הרשות להגנת הפרטיות מפרסם את המלצותיה

ב-25 בינואר פרסמה הרשות להגנת הפרטיות מסמך שכותרתו "מינוי ממונה הגנה על הפרטיות בארגון ותפקידיו" וכן ערכת הדרכה בנושא, בהם מופיעות המלצות הרשות בכל הנוגע לתחומי האחריות של ממונה כאמור, לרבות תחומי הידע וההכשרות הנדרשים לתפקיד ומעמד הממונה בארגון. לפי עמדת הרשות, תפקידו המרכזי של ממונה על פרטיות הינו "להביא להפנמה של עקרונות ושיקולי פרטיות בתהליכי העבודה בארגון ולסייע לארגון במימוש אחריותו וחובותיו לפי דיני הגנת הפרטיות." יודגש כי נכון לשעה זו אין מדובר במהלך המחייב בדין, אלא בצעד וולונטרי המהווה פרקטיקה ראויה ומומלצת (Best Practice) לארגונים ישראליים.

הבית הלבן מרחיב את שיתוף הפעולה של הממשל האמריקאי עם מגזר אספקת המים להגברת רמת הגנת הסייבר במגזר

ב-27 בינואר פרסם הבית הלבן תכנית להגברת הגנות הסייבר במגזר המים, המכונה Industrial Control Systems Cybersecurity Initiative – Water and Wastewater Sector Action Plan. מטרת התכנית היא לשריין ולחזק את מערכות המים של ארצות הברית, שחלקן הגדול מנוהל על ידי חברות פרטיות, נוכח איומי הסייבר לתשתיות קריטיות ברחבי המדינה. הסוכנות הפדרלית שתוביל את האכיפה והפיקוח על התכנית היא הסוכנות להגנת הסביבה (EPA).

רשות ניירות ערך מגבירה את הפיקוח על סיכוני סייבר

בתוכנית העבודה של הרשות לשנת 2022 יינתן תיעדוף פיקוחי לחשיפות סייבר בארגונים ישראליים, וכחלק מהערכת חשיפתם לסיכונים - ארגונים אף יידרשו להרחיב את המידע על חשיפות סייבר בדיווחיהם הבורסאיים השנתיים ולשקול את המהותיות של נושאים כמו ההסתברות להתרחשותו של אירוע סייבר, יעילות הגנת הסייבר בארגון בהקטנת הנזק שעשוי להיגרם כתוצאה מאירוע כזה, וכן הלאה. עוד פרסמה הרשות בסוף דצמבר האחרון דוח ריכוז ממצאי ביקורת רוחב בנושא היבטים טכנולוגיים בפעילות זירות הסוחר, זאת בנוסף למהלכי פיקוח בהם נקטה בתחום הסייבר בעבר. מעניין לציין שגם הרשות האמריקאית לניירות ערך (SEC) מקדמת מהלכים להגברת רמת הגנת הסייבר בקרב חברות בארצות הברית שמדווחות ל-SEC (ראו גם "הסייבר", 27.1.22).

לשכת עורכי הדין בישראל: האחריות לאבטחת המידע של לקוחות מוטלת על חברי וחברות הלשכה

ועדת האתיקה הארצית של לשכת עורכי הדין קבעה השבוע כי מוטלת אחריות לאבטחת המידע של לקוחות על משרדי עורכי דין ועל עורכי דין יחידים שמתנהלים באופן ישיר מול לקוחותיהם. זוהי הפעם הראשונה בה ועדת האתיקה, או הלשכה, מטילה אחריות כזאת על חבריה. לפי ההחלטה, כבר ב-2022 עורכי דין יצטרכו, בין היתר, לעבור הדרכה בנושא אבטחת מידע, לבחון את אמינותם של ספקים ולהיערך למתקפת סייבר על פעילותם המקצועית. החלטת ועדת האתיקה התקבלה לאחר היוועצות עם הרשות להגנת הפרטיות, מערך הסייבר הלאומי ומחלקת ייעוץ וחקיקה במשרד המשפטים. אי-עמידה של עורכי דין בדרישות ועדת האתיקה תחשוף אותם לדין משמעתי על פי כללי הלשכה, שיעברו תיקון בעקבות החלטת הוועדה. ראש לשכת עורכי הדין התייחס לנושא באומרו כי ועדת האתיקה נדרשת להבהרות עבור חברי וחברות הלשכה, בהמשך להחלטתה.

כנסים

דיסקליימר: המידע שמופיע בדו"ח זה מיועד להרחבת הידע של הקוראים והקוראות בלבד, ואינו מהווה תחליף לייעוץ רגולטורי, משפטי ו/או טכני בתחומים אליהם מתיחס הדו"ח. חברת קונפידס אינה אחראית לתוצאות של הסתמכות הקוראים על המידע שמוצג בדו"ח, ואינה נושאת באחריות כלשהי עבור אופן השימוש בו ו/או נזקים כתוצאה מכך. אזכור מקור מידע כלשהו אינו מהווה אישור למהימנותו; ואנו שומרים את הזכות לעדכן ולתקן את המידע שבדו"ח בכל זמן.

בכתיבת הדו״ח השתתפו: רחל ביניאשוילי, רם לוי, דבּ האוסן-כוריאל, שי שבתאי, אלמה תורג'מן, אלי זילברמן-כספי, שלומית רודין, אלינה מיטלמן, לאוניה חלדייב, דוד יחנין, יובל אוחנה, רוני עזורי, עמית מוזס וגיא פינקלשטיין.