דו״ח סייבר שבועי

עדכון שבועי 13.08.2020

עיקרי הדברים

-

אתם מוזמנים לקחת חלק בסקר מוכנות הסייבר השנתי של Konfidas, המשתתפים יקבלו את דו״ח הממצאים לפני כולם.

-

הותר לפרסום: סוכלה מתקפת סייבר כנגד תעשיות בטחוניות.

-

עלייה במספר התוקפים המנסים לסכל תגובה לאירועי סייבר.

-

הרשות להגנת הפרטיות מכנסת פורום חדש שידון בסוגיות בתחומי הגנת הפרטיות במגזר הפרטי.

-

אנו ממליצים לעדכן בהקדם את המוצרים הבאים: אנדרואיד במכשירי Samsung, דפדפן Google Chrome, TeamViewer, Adobe, מוצרי Microsoft, מוצרי Cisco, מערכת הפורומים vBulletin.

תוכן עניינים

איפה אפשר לקרוא את הדוחות

עדכוני אבטחה קריטיים לאנדרואיד במכשירי Samsung

עדכון אבטחה ל-Google Chrome Browser

חולשת אבטחה חמורה התגלתה במוצר TeamViewer

עדכוני אבטחה קריטיים ל-Adobe

120 עדכוני אבטחה למוצרי Microsoft

עדכוני אבטחה למוצרי Cisco

התקפות ואיומים

מתקפת BlueRepli מנצלת חולשת Zero-day במכשירי Android

חברת ProctorU מאשרת: חווינו אירוע דלף מידע

דליפה של יותר מ-20 גיגה בייט מקוד המקור של Intel

נוזקות המופצות באמצעות אתרי ממשלות ואוניברסיטאות

שודרגה התוכנה הזדונית Tesla

קמפיין פישינג מתוחכם נגד משתמשי cPanel

אוניברסיטת מישיגן חושפת אירוע גניבת כרטיסי אשראי

יותר מ-400 חולשות נמצאו בשבב Snapdragon של חברת Qualcomm

סייבר בישראל

הותר לפרסום: סוכלה מתקפת סייבר כנגד תעשיות בטחוניות

פרסומת פיתוי ישראלית חדשה נשלחה באמצעות SMS לאלפי ישראלים

מערך הסייבר הלאומי מפרסם מדריך מלא לפעולה במקרה של תקיפת סייבר

סייבר בעולם

ה-NSA האמריקאי מפרסם מדריך להגבלת החשיפה למיקום מכשירים

ראש ה-NCSC האמריקאי פרסם הצהרה בדבר איומים זרים על הבחירות הקרובות בארה״ב

עלייה במספר התוקפים המנסים לסכל תגובה לאירועי סייבר

סייבר ופרטיות - רגולציה ותקינה

משרד ההגנה הגרמני מקים סוכנות להגנת סייבר

נפתח מו"מ בין ארה"ב לבין מוסדות האיחוד האירופי בנוגע להסדר Privacy Shield מעודכן

מדיניות סייבר חדשה באוסטרליה: הגברת ההגנות על תשתיות קריטיות ועל שיתוף מידע בין המגזר הפרטי לממשלה

הרשות להגנת הפרטיות מכנסת פורום חדש שידון בסוגיות בתחומי הגנת הפרטיות במגזר הפרטי

כנסים

הציטוט השבועי

״מאמצי זרים להשפיע או להתערב בבחירות שלנו מהווים איום ישיר על הדמוקרטיה שלנו.״

איפה אפשר לקרוא את הדוחות

ערוץ הטלגרם

https://t.me/corona_cyber_news

חולשות חדשות

עדכוני אבטחה קריטיים לאנדרואיד במכשירי Samsung

העדכונים שפרסמה החברה למכשיריה ב-8 באוגוסט סוגרים חולשות בדרגות חומרה קריטיות וגבוהות, בהן חולשה מדאיגה במיוחד (CVE-2020-0240), המאפשרת לתוקף להשתלט מרחוק על מכשיר לא מעודכן, באמצעות שליחת קובץ זדוני והפעלתו עליו.

אנו ממליצים לבעלי מכשירים סלולריים של Samsung להתקין את העדכון.

עדכון אבטחה ל-Google Chrome Browser

ב-10 באוגוסט פרסמה Google את עדכון האבטחה 84.0.4147.125 לדפדפן, הפותר 15 חולשות, מתוכן 12 ברמת חומרה גבוהה. עוד מסרה החברה כי פרטים מלאים על החולשות יפורסמו לאחר שמרבית המשתמשים יעדכנו את גרסת הדפדפן.

אנו ממליצים לעדכן את גרסת דפדפן Chrome בהקדם.

חולשת אבטחה חמורה התגלתה במוצר TeamViewer

החולשה (CVE 2020-13699), אשר סווגה בדרגת חומרה CVSS 8.8 וקיומה פורסם השבוע על ידי TeamViewer, היא אותה החולשה שפורסמה בחודשים האחרונים עבור Google Chrome ו-Zoom. חולשה זו נשענת על השימוש הנפוץ בפרוטוקול SMB, כשהיא מבוססת על ניצול כניסת המשתמש לאתר זדוני, המריץ קוד שגורם למחשב המותקף, בו מותקנת התוכנה, לשלוח לתוקף בקשת חיבור מרחוק עם פרטי שם המשתמש ו-Hash של הסיסמה. דבר זה מאפשר לתוקף להתחבר מרחוק באמצעות פרטי התחברות לגיטימיים, לכאורה. החולשה תקפה רק למחשבים המבוססים על מערכת ההפעלה Windows, והיא טופלה בגרסה 15.8.3 של TeamViewer.

אנו ממליצים לעדכן את מוצרי TeamViewer לגרסה האחרונה.

עדכוני אבטחה קריטיים ל-Adobe

ב-11 באוגוסט פרסמה החברה עדכוני אבטחה לשני מוצרים; Adobe Acrobat Reader ו-Lightroom. ניצול של החולשות שהתגלו במוצרים הללו עלול להוביל, בין היתר, לדליפת מידע, להעלאת הרשאות, להרצת קוד זדוני ולמניעת שירות.

מומלץ לעדכן את מוצרי Adobe לגרסאות האחרונות.

120 עדכוני אבטחה למוצרי Microsoft

העדכונים הרבים, שפורסמו ב-11 באוגוסט, רלוונטיים למוצריה הבאים:

-

Microsoft Windows

-

(Microsoft Edge (EdgeHTML-based

-

(Microsoft Edge (Chromium-based

-

Microsoft ChakraCore

-

Internet Explorer

-

Microsoft Scripting Engine

-

SQL Server

-

Microsoft JET Database Engine

-

NET Framework

-

ASP.NET Core

-

Microsoft Office and Microsoft Office Services and Web Apps

-

Microsoft Windows Codecs Library

-

Microsoft Dynamics

17 מהפגיעויות שהתגלו מסווגות כקריטיות, כאשר בחלק מהמוצרים הללו נמצאו חולשות המאפשרות לתוקף לקבל הרשאות גבוהות למערכת, ואף להריץ קוד מרחוק על עמדה פגיעה. זאת ועוד, שתיים מהפגיעויות הן מסוג Zero-day, ומשמשות כיום במתקפות ברחבי העולם; האחת מצויה בדפדפן ה-Internet Explorer והשניה מנצלת את האופן בו מערכת ההפעלה מוודאת תקינות של קובץ חתימות. עוד נמסר בהודעה של Microsoft כי הפגיעות שהתגלתה בשירות ה-NetLogon תטופל בשני שלבים - בראשון יוביל השימוש בפרוטוקול לא מאובטח להתרעה ולרישום בלוג המערכת; בשני, אשר מתוכנן לפברואר 2021, תתבצע אכיפה על שימוש בפרוטוקול ולא יתאפשר חיבור באמצעות פרוטוקול לא מאובטח. מידע נוסף אודות דרכי הטיפול בפגיעות זו ניתן למצוא כאן, וחשוב ליישמן לפני מועד תחילת האכיפה.

אנו ממליצים לעדכן את גרסת ה-Windows שברשותכם בהקדם. במידה ונעשה שימוש באחד מהמוצרים שהוזכרו לעיל, או במידה ואחד מהמוצרים הללו מותקן על מחשבי הארגון, יש לעדכן את גרסתו בהקדם.

עדכוני אבטחה למוצרי Cisco

ב-6 באוגוסט פרסמה החברה עדכוני אבטחה לכמה ממוצריה, כאלה הסוגרים חולשות אבטחה העלולות לאפשר לגורם זדוני גישה למידע רגיש:

-

עבור נתבים מסדרת Cisco Small Business Smart, פורסם עדכון אבטחה הנותן מענה לחולשה הקשורה למנגנון ולידציה של תעבורת IPv6, ואשר עשויה לאפשר לתוקף מרוחק לבצע מתקפת מניעת שירות. רשימה מלאה של המוצרים הרלוונטיים ניתן למצוא בפרסומה של החברה.

-

עבור תוכנת Cisco DNA Center, פורסם עדכון אבטחה הנותן מענה לחולשה שיכולה לאפשר לתוקף מרוחק גישה למידע רגיש, כולל לקבצי הגדרות (קונפיגורציה). החולשה קשורה למנגנון הטיפול באסימוני אימות (Authentication Tokens), אשר ניתן לנצלה באמצעות בקשת HTTP. רשימה מלאה של המוצרים הרלוונטיים ניתן למצוא בפרסומה של החברה.

-

עבור מערכת ההפעלה Cisco StarOS, נסגרה חולשת אבטחה הקשורה להטמעת IPv6 ויכולה לאפשר לתוקף מרוחק לבצע מתקפת מניעת שירות על המכשיר. עדכון זה רלוונטי למכשירי Cisco המבוססים על מערכת הפעלה זו, ואשר פעיל בהם השירות (Vector Packet Processing (VPP. את רשימת המוצרים המבוססים על מערכת ההפעלה, ושירות זה פועל בהם כברירת מחדל, ניתן למצוא בפרסומה של החברה.

-

עבור מוצר האבטחה של חברת Cisco למחשבים מבוססי ״Windows״ - Cisco AnyConnect Secure Mobility Client for Windows, נסגרה חולשת אבטחה שביכולתה לאפשר לתוקף מקומי, אשר בבעלותו הרשאות למערכת ההפעלה, לבצע מתקפת DLL Hijacking. חולשה זו משפיעה על מוצרי Cisco AnyConnect Secure Mobility Client שגרסאותיהם קודמות לגרסה 4.9.00086. את רשימת מוצרי הסדרה המושפעים מחולשה זו ניתן למצוא בפרסומה של החברה.

אנו ממליצים לכל העושים שימוש בשירותים הללו להתקין את העדכון האחרון, בכדי להימנע מסיכוני אבטחה.

פגיעות במערכת הפורומים vBulletin, העלולה לאפשר הרצת קוד על השרת מרחוק

החולשה, שקיומה פורסם השבוע, עלולה לאפשר השתלטות מוחלטת על השרת והתחברות אליו כמנהל, ללא צורך בביצוע אותנטיקציה. חולשה זו מהווה, למעשה, מעקף של תיקון שהוציאה מערכת הפורומים בספטמבר 2019 לחולשת הרצת קוד מרחוק (RCE).

אנו ממליצים לעדכן את השירות לגרסאות 5.6.2 ,5.6.1 ו-5.6.0. עד לביצוע שדרוג המערכת, ניתן לנטרל את השירותים ,PHP, Static HTML ו-AD Module Rendering, ובכך להתחסן זמנית מפני ניצול החולשה באמצעות מעקף.

התקפות ואיומים

מתקפת BlueRepli מנצלת חולשת Zero-day במכשירי Android

חוקרים של חברת DBAPPSecurity זיהו חולשה בשכבת האפליקציה של רכיב הבלוטות׳ המותקן במכשירי Android. החולשה מאפשרת לתוקף לעקוף את תהליך האימות ולהתחבר ללא ידיעת המשתמש. החוקרים דיווחו על הממצא ל-Google, אך החולשה טרם נפתרה. עוד פרסם הצוות כי החולשה קיימת רק אצל יצרן מכשירים אחד, אך זהותו לא נחשפה, משום שמדובר ביצרן שלו יותר מ-100 מיליון מכשירי Android.

לצמצום הסיכון, אנו ממליצים לכבות את פונקציית הבלוטות׳ כאשר לא נעשה בה שימוש.

חברת ProctorU מאשרת: חווינו אירוע דלף מידע

החברה, המספקת שירותי בחינה אונליין, אישרה שאירוע הדלף כלל 444 אלף רשומות מידע של משתמשים במערכת. הרשומות שדלפו הכילו מיילים, שמות משתמשים, כתובות, טלפונים, ייצוגי Hash של סיסמאות משתמשים ועוד. בתגובתה האחרונה עד לכתיבת דיווח זה, מסרה החברה כי הרשומות תקפות לשנת 2014, וכי הנושא עדיין מצוי בחקירה.

דליפה של יותר מ-20 גיגה בייט מקוד המקור של Intel

החברה חוקרת את דליפת המידע הענקית, הכוללת נתונים קנייניים וקוד מקור, לרבות כלי פיתוח ודיבאגינג, תוכניות התפתחות עתידיות, סכמות ושרטוטים של מוצרים שעתידים להיות מושקים, חומרי שיווק ועוד. לדברי חוקר אבטחה, מקורה של הדליפה בפריצה שאירעה בתחילת השנה. מ-Intel נמסר כי אין סימנים לדליפת מידע אישי של לקוחות, וכי מי שפרץ למערכת הצליח להשיג גישה למידע, להורידו ולשתפו.

נוזקות המופצות באמצעות אתרי ממשלות ואוניברסיטאות

בקמפיין האקינג רחב היקף, מבוצעות פריצות לאתרים וביניהם אתרי אינטרנט של אוניברסיטאות ושל גופים ממשלתיים על ידי ניצול חולשות במערכות ניהול התוכן שלהם (CSM). לאחר הפריצה מוטמנות באתרים כתבות אשר בהן, לכאורה, מוסבר למשתמשים כיצד לפרוץ לחשבונות פרטיים בחברות מוכרות - TiKToK, Snapchat, Netflix ועוד. הכתבות הזדוניות הללו מופיעות בשתי גרסאות, האחת מכילה לינק המעביר את המשתמש לאתרים זדוניים, אשר בתורם מתקינים על מחשבו תוכנות זדוניות ותוכנות adware; השניה מעבירה את המשתמש למדריך המורה לו להזין פרטים אישיים, כגון פרטי זהות ואשראי, דבר המוביל לבסוף להורדה של כלי פריצה מזויף, שיתגלה כווירוס. במקרים מסוימים, הקבצים שהורדו למחשבי המשתמשים התגלו כ-Emotet, הווירוס הטרויאני הידוע לשמצה.

תוכנה זו, עליה דיווחנו בעבר, מאפשרת לתוקפים לבצע keylogging - אגירת כל המידע אשר נכתב על ידי המשתמש באמצעות התקנת ״סוכן״ (Agent) בעמדות קצה. Tesla פועלת ביעילות כבר מ-2014, אך כעת שודרגה באופן שמקנה לה גם את היכולת לגנוב סיסמאות השמורות בדפדפנים ובהתקני VPN. כפי שמסביר ג׳ים וולטר, חוקר אבטחת מידע בכיר בחברת SentinelOne, לתוכנה הזדונית יש כעת יכולת לחלץ סיסמאות מה-Registry, דבר אשר הופך אותה מסוכנת אף יותר מבעבר. Tesla מופצת בעיקר באמצעות הודעות פישינג במגזר העסקי.

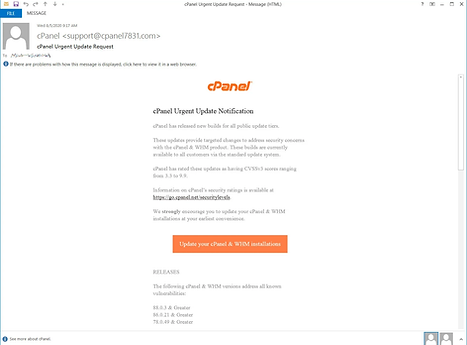

קמפיין פישינג מתוחכם נגד משתמשי cPanel

הקמפיין, שמקורו בדומיין המזוייף cpanel7831[.]com, מסווה עצמו כהתראה מפני חולשות קריטיות בממשק הניהול של המשתמשים. בניגוד לתקיפות פישינג רבות, המדובר הוא בקמפיין ממוקד מאוד ומנוסח היטב. מיום רביעי שעבר, משתמשי פלטפורמת ה-cPanel החלו לדווח על מיילים מרובים המתחזים לכאלה המכילים, כביכול, אזהרת אבטחה מטעם החברה. למיילים שנשלחו צורף כפתור, שכאשר המשתמש לוחץ עליו לשם עדכון החשבון, כביכול, הוא מועבר לאתר בו הוא מתבקש להזין את פרטי ההזדהות שלו בפלטפורמה. כאשר הוא עושה זאת, פרטיו נגנבים ומועברים לתוקף.

היה ונתקלתם במייל דומה והזנתם את פרטי ההזדהות שלכם, יש לשנות את הסיסמה באופן מיידי. נוסף על כך, אנו ממליצים על חסימת הדומיין המזוייף ועל הטמעת מנגנון סיסמה כפולה (2FA).

אוניברסיטת מישיגן חושפת אירוע גניבת כרטיסי אשראי

ב-10 באוגוסט הצהירה האוניברסיטה האמריקאית כי האקרים הצליחו לגנוב פרטי כרטיסי אשראי ומידע אישי של כ-2600 ממשתמשי חנות האינטרנט האוניברסיטאית, כל זאת בתקופה שבין אוקטובר 2019 ל-26 ביוני 2020. הדבר בוצע במסגרת מתקפה מסוג Magecart, מתווה תקיפה נפוץ מאוד בתקופה האחרונה, המתבסס על גניבת פרטי גולשים בחנויות מקוונות. לטענת האוניברסיטה, לא נגנבו מספרי תעודות זהות. עוד נמסר כי מניעת חשיפות עתידיות דומות נמצאת כרגע בעדיפות העליונה של האוניברסיטה, וזאת באמצעות שיתוף כלי הגנה ומקורות לצורכי התמודדות עם מתווי תקיפה דומים.

יותר מ-400 חולשות נמצאו בשבב Snapdragon של חברת Qualcomm

החולשות, שנחשפו על ידי חברת צ׳ק פוינט, מצויות ביחידת ה-Digital Signal Processor (ה-DSP) של השבב, המותקן בכ-40% מהטלפונים הניידים המצויים בשוק. על החברות העושות שימוש בשבב נמנות ,LG ,Google Samsung ועוד חברות רבות. השבב אחראי על שלל תכונות של הטלפונים הסלולריים עליהם הוא מותקן, בהן פונקציות מולטימדיה, שמע וטעינה מהירה. את הממצא, אשר קיומו פורסם השבוע, החליטה צ׳ק פוינט לכנות בשם Achilles, והוא הועבר לידי חברת Qualcomm, שכעת עומלת בניסיון לפתור את החולשות. עד כה לא פורסמו פרטים מלאים אודות החולשות, שכן כל עוד לא נפתרו במלואן - אין עניין לחשוף את המידע לתוקפים, העלולים לנצלן.

.png)

סייבר בישראל

הותר לפרסום: סוכלה מתקפת סייבר כנגד תעשיות בטחוניות

בשיתוף פעולה בין המלמ״ב לגופים נוספים בקהיליית הביטחון, סוכלה בהצלחה תקיפת Dream Job שמקורה במערך סייבר המגובה על ידי מדינה זרה. על פי החשד, התוקפים פנו באמצעות רשת ה-Linkedin בהצעות עבודה מפתות לעובדים בחברות המשתייכות לתעשיות ביטחוניות בישראל, זאת במטרה לחדור לרשתות המחשוב של אותן חברות. נראה כי מאחורי התקיפה עומדת קבוצת תקיפה המשויכת לצפון קוריאנית ומכונה Lazarus. קבוצה זו תוקפת באותו מתווה תעשיות בטחוניות נוספות ברחבי העולם (Boeing, BAE ועוד), ואף עומדת מאחורי מספר תקיפות-ענק בינלאומיות, בהן המתקפה על Sony ב-2014 ומתקפת ה-WannaCry.

עוד על הקמפיין המתמשך של קבוצת התקיפה Lazarus ניתן לקרוא בדו״ח שפורסם לאחרונה על ידי ClearSky.

פרסומת פיתוי ישראלית חדשה נשלחה באמצעות SMS לאלפי ישראלים

במהלך השבועות האחרונים קיבלו אלפי ישראלים מסרון שתוכנו ״הי מאמי בא לי לעכשיו תקשר אליי אני אחרי מקלחת״, בצירוף מספר טלפון. לדבריו של לוטם פינקלשטיין, מנהל מחלקת מודיעין הסייבר של צ׳ק פוינט, המספר שצורף להודעה מזוהה מאז 2018 עם חברה לשיחות אירוטיות בתשלום. ל״וואלה! TECH״ נמסר כי חברות הסלולר פעלו לאיתור הספק אשר באמצעותו נשלחה ההודעה, לשם חסימתו.

אנו ממליצים לקהל קוראינו להגביר ערנות נוכח מסרונים חשודים, שנוכחותם גוברת בתקופה זו, ולא ללחוץ על קישורים המצורפים אליהם או להתקשר למספרים המופיעים בהם.

צילום מסך של הודעת הפיתוי

מערך הסייבר הלאומי מפרסם מדריך מלא לפעולה במקרה של תקיפת סייבר

המדריך מיועד למשתמש הפשוט, ובו צעדים ראשוניים בהם יש לנקוט במקרה של אירועי סייבר מסוגים שונים, החל מפריצה לחשבון פייסבוק ועד למתקפת כופרה. במדריך מצויינות פעולות מיידיות שיש לבצע לצורך התאוששות והתמודדות מהירות בהתאם לסוג האירוע, ומופיעה בו קריאה לדווח על כל פעילות חשודה באמצעות פנייה למוקד 119 או לכתובת המייל: team@cyber.gov.il.

סייבר בעולם

ה-FBI מזהה עליה בהונאות ברכישות אונליין

על פי ה-FBI ישנה עלייה במספר הקורבנות שרכשו מוצרים באתרים מתחזים ולא קיבלו את תמורתם. רבים מהמדווחים טוענים כי הגיעו לאותם אתרי קניות דרך מודעות ברשתות חברתיות מוכרות. כמה מזהים אפשריים לאתרי ההונאות הם שימוש בסיומות דומיין, כמו top. או club., אתרים המציעים הנחות גדולות, ודומיינים שנרשמו בחצי השנה האחרונה. עוד ניתן להימנע מהונאות על ידי חקירת האתר ממנו מעוניינים לבצע רכישה, כולל בדיקת reviews של לקוחות, ושימת לב ל״אתרי מכירות״ המשתמשים בכתובת מייל פרטית, במקום בכזו של הארגון.

ה-NSA האמריקאי מפרסם מדריך להגבלת החשיפה למיקום מכשירים

מכשירים סלולריים, IoT ומערכות מחשב אחרות מתוכנתים לשמירה ולשיתוף מידע אודות מיקום המכשיר באמצעי תקשורת כמו Bluetooth ,WiFi ו-GPS. אפליקציות רבות דורשות או מבקשות לעשות שימוש במיקום הנוכחי של המכשיר/המשתמש, וחברות הסלולר אוגרות מידע אודות מיקום המכשיר בעת התחברות לאנטנת תקשורת. מחד גיסא, מידע זה עלול להעמיד את המשתמש בסכנות הנובעות מהעובדה שניתן תמיד לדעת היכן הוא נמצא, ומאידך - הדבר צופן בחובו כמה היבטים חיוביים, בעיקר בתחום הביטחון האישי (שיחה למוקד 100, חילוץ או שירות אובדן מכשיר, למשל). כפי שפורסם במדריך של מערך הסייבר האמריקאי, לצמצום שיתוף מיקומו של המכשיר ניתן, למשל, לבטל את אופציית שירותי המיקום בעת אי-שימוש, לכוון את המכשיר ל״מצב טיסה״, בו הוא אינו צורך נתוני תקשורת, או להשתמש ב-VPN.

ראש ה-NCSC האמריקאי פרסם הצהרה בדבר איומים זרים על הבחירות הקרובות בארה״ב

ההצהרה שמסר בסוף השבוע ראש המרכז הלאומי למודיעין מסכל וביטחון בארה״ב, וויליאם איוונינה, כללה סקירה של האיומים האפשריים מצד סין, רוסיה ואיראן. וויליאם איוונינה חתם את ההצהרה במסר הבא: ״מאמצים זרים שמטרתם להשפיע או לשבש את מערך הבחירות הם איום ישיר כנגד מתווה הדמוקרטיה שלנו.״

עלייה במספר התוקפים המנסים לסכל תגובה לאירועי סייבר

ממחקר חדש של חברת VM Carbon Black עולה כי ב-33% מהמקרים בהם נכנסים לפעולה צוותי תגובה לאירועי סייבר (IR), הם נתקלים במאמצים מצד ההאקרים לסכל את ניסיונות ההגנה. המדובר הוא בעליה של כ-10% ביחס לנתונים שהופיעו בדוח הקודם שפורסם בנושא. עוד נמצא כי 50% מהמתקפות כללו מחיקות לוגים מהמערכות (על מנת למנוע זיהוי פעולות נוספות של התוקפים) וכי 44% מהמתקפות כללו שינוי תוכן בצד הנתקף, כגון שינוי חותמות זמן, שינוי סאבנט ומניפולציות שונות על תהליכי אימות.

סייבר ופרטיות - רגולציה ותקינה

משרד ההגנה הגרמני מקים סוכנות להגנת סייבר

ב-11 באוגוסט הודיעה שרת ההגנה הגרמנית, אנגרט קראמפ-קארנבאואר, על הקמת הסוכנות, ומסרה כי המוסד יוקם כחלק מחיזוק מערך ההגנה הלאומי, בהשקעה של 350 מיליון יורו. עוד אמרה השרה כי זוהי רק אבן הדרך הראשונה בהגנה על מערכות המידע של גרמניה. בארגון עתידים להיות מועסקים כ-100 עובדים בתפקידים טכנולוגיים שונים, תחת ניהולו של מומחה ה-AI כריסטוף איגל.

נפתח מו"מ בין ארה"ב לבין מוסדות האיחוד האירופי בנוגע להסדר Privacy Shield מעודכן

המו״מ, שנפתח השבוע, מגיע בעקבות פס"ד ״שרמס 2״, בו קבע בית הדין האירופי (CJEU) כי ה-Privacy Shield - הסדר העברת המידע האישי בין האיחוד האירופי לבין ארה"ב - אינו תקף (ראו גיליון ״הסייבר״ מיום 16.7.2020). הדיונים בין מחלקת הסחר של ארה"ב (Department of Commerce) לבין נציבות האיחוד האירופי יתמקדו בהתאמות הנדרשות להסדר, לאור פסק הדין. מאז פורסמה בשבוע שעבר ההכרעה השנויה במחלוקת של ה-CJEU, מתעוררות שאלות רבות בנוגע להשלכות הגלובליות של הטלת מגבלות רגולטוריות על העברת מידע אישי בין שני גושי הסחר המובילים בעולם.

מדיניות סייבר חדשה באוסטרליה: הגברת ההגנות על תשתיות קריטיות ועל שיתוף מידע בין המגזר הפרטי לממשלה

אסטרטגיית הסייבר חדשה, שפורסמה על ידי ממשלת אוסטרליה בתחילת אוגוסט, מקדמת חקיקה חדשה והגנות נוספות על תשתיות קריטיות במדינה. במסגרת המדיניות החדשה נקבע תקציב בסך 1.67 מיליארד דולר אוסטרלי לעשור הקרוב, שיאפשר, בין היתר, הקמת פלטפורמה לשיתוף מידע אודות סיכוני סייבר בין ארגונים פרטיים לממשלה, התמודדות עם פשיעה מקוונת, פיתוח תודעה ציבורית לחשיפות סייבר ושיפור ההגנות על מערכות דיגיטליות ממשלתיות. חלק מהשינויים החקיקתיים הנדרשים לקידום האסטרטגיה החדשה ייערכו במסגרת ה-Security of Critical Infrastructure Act משנת 2018, ושינויים נוספים ייושמו באמצעות חבילת מימון ופיתוח יכולות סייבר (ה- Cyber Enhanced Situational Awareness and Response, או CESAR), המיועדת לרשויות ביטחוניות באוסטרליה.

הרשות להגנת הפרטיות מכנסת פורום חדש שידון בסוגיות בתחומי הגנת הפרטיות במגזר הפרטי

הרשות פרסמה השבוע קול קורא לארגונים המעוניינים להשתתף בפורום, שיעסוק בסוגיות הנוגעות להגנה על מידע אישי במרחב הדיגיטלי ולאבטחת מידע בישראל. הארגונים הוזמנו להציע הצעות ורעיונות לנושאים שידונו בפורום, עד ל-16.8.2020. המפגש הראשון של הפורום מתוכנן להתקיים בחודש ספטמבר.

כנסים

דיסקליימר: המידע שמופיע בדו"ח זה מיועד להרחבת הידע של הקוראים והקוראות בלבד, ואינו מהווה תחליף לייעוץ רגולטורי, משפטי ו/או טכני בתחומים אליהם מתיחס הדו"ח. חברת קונפידס אינה אחראית לתוצאות של הסתמכות הקוראים על המידע שמוצג בדו"ח, ואינה נושאת באחריות כלשהי עבור אופן השימוש בו ו/או נזקים כתוצאה מכך. אזכור מקור מידע כלשהו אינו מהווה אישור למהימנותו; ואנו שומרים את הזכות לעדכן ולתקן את המידע שבדו"ח בכל זמן.

בכתיבת הדו״ח השתתפו: שרון פישר, אלי שמי, רוני עזורי, עמית מוזס, רז ראש, רונה פורמצ׳נקו, רם לוי, דב האוסן-כוריאל, אלי זילברמן כספי, גיא פינקלשטיין.